Версия 2.0.0 вышла!

📌 Краткое описание

• Что делает: Восстанавливает страницы аниме, которые возвращают ошибку 404

• Для кого: Для пользователей, которые хотят получить доступ к удаленным аниме и их обсуждениям

• Основные возможности: Получение информации об аниме, комментариев, рейтингов и статистики

• Для кого: Для пользователей, которые хотят получить доступ к удаленным аниме и их обсуждениям

• Основные возможности: Получение информации об аниме, комментариев, рейтингов и статистики

🔧 Возможности скрипта

- Частичное восстановление страниц - основные данные, постеры, описания

- Полное взаимодействие с комментариями - писать, удалять их, редактировать и т.д

- Комментарии и обсуждения - доступ к историческим обсуждениям

- Рейтинги и статистика - графики оценок и статусов просмотра

- Возможность поставить оценку - при обновлении визуально сбросится

🚀 История обновлений

Версия 2.2

Представляем Вашему вниманию один из крупнейших апдейтов с момента выхода версии 1.0.0!

Версия 2.0.0 добавляет поддержу отображения НЕ аниме страниц (манга, манхва итп)!

Да, я знаю, что говорил не надеятся на этот год, но посиделки за компом после 10 ночи когда вставать в 8 того стоили

Из ключевых изменений:

Из мелких изменений:

А если серьёзно, скорость работы скрипта должна существенно ускориться.

прим. разработчика.: Пожалуйста, не нажимайте на кнопки "Напрямую / Хронология / Франшиза / Авторы / Главные герои / Похожее". Понимаю, ручки так и тянутся, но к превеликому сожалению практически вся доступная информация уже перед вашими глазками.

Версия 2.2

- Добавлена поддержка кнопки "Добавить в избранное"

- Добавлена поддержка "Второстепенные персонажи"

Версия 2.1.0

Fun Fact:

С момента выхода первой версии скрипта скрипт увеличился на 2188 строк кода.

1.0 - 438 строк

2.1 - 2626 строк

- Отображение блока "Скриншоты"

- Отображение блока "Видео"

- Средний рейтинг на Шикимори + рейтинг AniList (также подписывает стандартный рейтинг "Оценка MAL") (благодарность ShikiUtils)

- Общее время просмотра / чтения (благодарность ShikiUtils)

- Отображение логотипа студии

Fun Fact:

С момента выхода первой версии скрипта скрипт увеличился на 2188 строк кода.

1.0 - 438 строк

2.1 - 2626 строк

Версия 2.0.0

Представляем Вашему вниманию один из крупнейших апдейтов с момента выхода версии 1.0.0!Версия 2.0.0 добавляет поддержу отображения НЕ аниме страниц (манга, манхва итп)!

Да, я знаю, что говорил не надеятся на этот год, но посиделки за компом после 10 ночи когда вставать в 8 того стоили

Из ключевых изменений:

- Отображение манги и подобных страниц через 404FIX

- Теперь нового запроса за HTML шаблоном для страницы делаться не будет, он встроен в скрипт

- Работа с комментариями была значительно улучшена

- Рабочая кнопка добавления в список (но это не точно)

- Исправление багов, улучшение стабильности работы (ничего не напоминает? Да, типичное бла бла бла)

Из мелких изменений:

- Из-за перехода на новый API GraphQL теперь все данные берутся оттуда! (хотел сказать я, но разрабы, похожие аниме реально нельзя вынести в GraphQL? Ладно уж новости)

А если серьёзно, скорость работы скрипта должна существенно ускориться.

прим. разработчика.: Пожалуйста, не нажимайте на кнопки "Напрямую / Хронология / Франшиза / Авторы / Главные герои / Похожее". Понимаю, ручки так и тянутся, но к превеликому сожалению практически вся доступная информация уже перед вашими глазками.

Версия 1.4

- Теперь css сайта берется с донорской страницы.

- Теперь js сайта берется с донорской страницы. p.s в следующем обновлении будет восстановлена работа кнопки "добавить в избранное", прототип для консоли браузера готов

Версия 1.3

- Реализована информация об авторах

- Исправлен баг: Кнопка ответа на коментарий не работала

Версия 1.2

- Реализована информация о связанных аниме

- Реализована информация о похожих аниме

- Реализована информация о главных персонажах

- Исправлена работа скрипта на странице 404 - добавлено уведомления о загрузке

Версия 1.1

- Добавлена возможность писать комментарии

- Добавлена поддержка пользовательских стилей

Версия 1.0.5

- Значительно ускорена работа скрипта благодаря параллелизации запросов

- Добавлена история комментариев к тайтлу (комментарии корректно вписываются в страницу)

- Исправлено отображение ссылок в описании

- Исправлен баг загрузки комментариев

- Исправлен баг отображения наград

- Добавлены подсказки к возрастному рейтингу

- Косметические улучшения интерфейса

📥 Установка

- Скачайте себе расширение для браузера:

Для Chrome

Для Chrome надо включить режим разработчика

Для FireFox - Скачайте данный скрипт

📥 Рекомендуем установить вместе с 404 Fix

- Shikimori Advanced Search (GraphQL) — молниеносный поиск по сайту с поддержкой всех произведений

Установить Advanced Search

📱 Мобильная версия

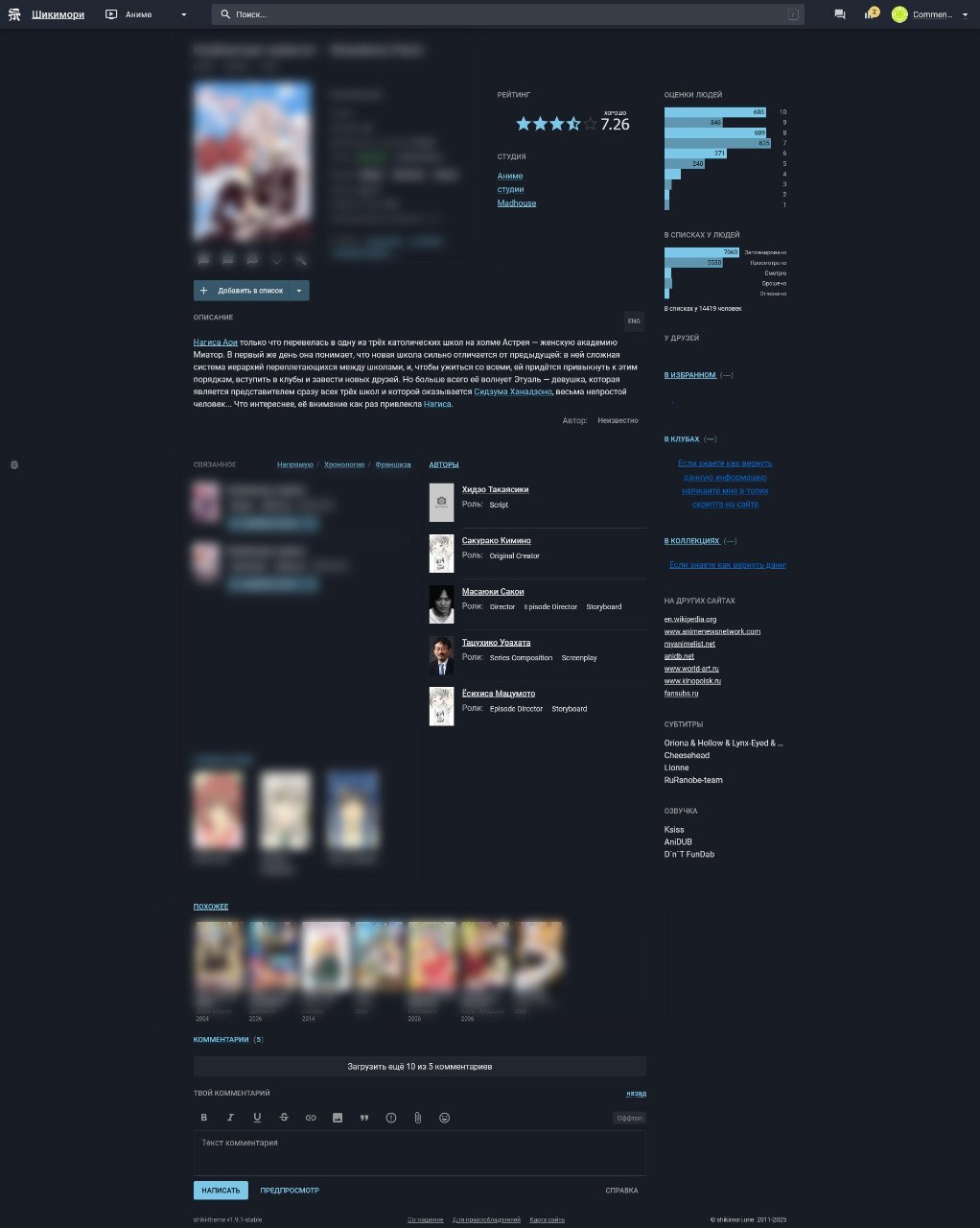

📸 Примеры использования

❓ Частые вопросы

Q: Будут ли обновления?

A: Да, скрипт автоматически обновляется.

Q: Работает ли на мобильных?

A: Да, в браузерах с поддержкой Tampermonkey.

Q: Это безопасно?

A: Смотрите вкладку "Безопасность".

A: Да, скрипт автоматически обновляется.

Q: Работает ли на мобильных?

A: Да, в браузерах с поддержкой Tampermonkey.

Q: Это безопасно?

A: Смотрите вкладку "Безопасность".

🔒 Безопасность

Любая программа либо файл, который вы скачиваете себе на устройство имеет риски безопасности.

В случае, если вы хотите сами контролировать версию скрипта, а также изолировать его от обновлений, в своем менеджере скриптов отключите функцию автообновления скрипта.

Также, в самом скрипте HTML шаблон для создания страницы находится по ссылке в переменной TEMPLATE_URL. Вы можете заменить ссылку на ту, которой доверяете.

Однако, за исправлением ошибок и новыми функциями скрипта (как, например, поддержка не только аниме контента), Вам прийдётся следить лично.

В случае, если вы хотите сами контролировать версию скрипта, а также изолировать его от обновлений, в своем менеджере скриптов отключите функцию автообновления скрипта.

Также, в самом скрипте HTML шаблон для создания страницы находится по ссылке в переменной TEMPLATE_URL. Вы можете заменить ссылку на ту, которой доверяете.

Однако, за исправлением ошибок и новыми функциями скрипта (как, например, поддержка не только аниме контента), Вам прийдётся следить лично.

❤️ Благодарности@Commenop - разработчик

@Azerbakanes - разработчик

@LifeH - за его скрипт ShikiUtils и функции, что мы из него взяли Тема на форуме / Ссылка на скачивание (передайте ему в топике благодарности)

Комьюнити - за поддержку (вы самые лучшие, нам приятно видеть такую статистику)

Администрации Shikimori - за то что удалили из api новости для 404 тайтлов (сарказм)

Комьюнити - за поддержку (вы самые лучшие, нам приятно видеть такую статистику)

Администрации Shikimori - за то что удалили из api новости для 404 тайтлов (сарказм)

💬 Обсуждение

Если у вас предложение по улучшению или нашли баг - напишите в топик, отметив автора:

@Commenop, Текст

@Commenop, подойдёт ли для установки OrangeMonkey / OrangeMonkey Pro? Или только Tampermonkey?@osmy2026,@Commenop@reintion, в обозримом будущем это вряд ли произойдёт...@reintion@A-ten, почему? в чем проблема почлать роскомнадзор на 3 буквы? они не имеют права блокать, это библиотека аниме, а не форум для просмотра запрещенного материала@A-ten@Эксцентрик, всё что поддерживает юзерскрипты - подходит. хоть orangemonkey, хоть tampermonkey, хоть violentmonkey. суть у них одна и та же.@reintion, нынешний владелец сайта писал, что главный источник трафика (и, соответственно, прибыли) — переходы с поисковой выдачи (то есть, человек гуглит аниме и поиск выдаёт ему страницу Шики, на которую он переходит). А блокировка Роскомпозором убивает сайт в поисковой выдаче, вместе с тем усложняя доступ к нему. Поэтому, полагаю, нынешняя администрация намерена засунуть язык так глубоко в задницу РКН, как это только возможно, с готовностью и дальше всё сильнее кастрироватьсебясвою энциклопедию. Основные списки сейчас лучше вести на иностранной платформе, вроде MAL или Anilist.@TLHPT,@Blue cat,@HN71@A-ten, сказал как отрезал@Blue cat@reintion,@A-ten,@TLHPT, к сожалению всё именно так господа, я так долго вёл список на этом сайте, жаль на MAL переезжать который кстати заблочили за то же самое что и шики в последний раз. Текущий список туда врятли от сюда перенести можно.@Graf_NEET@reintion, Когда сменится политическая обстановка в стране.@Commenopещё из минусов там есть теги для хентая (срамота!)

хорошо что хотя бы не опустились ниже сайта aniDB на котором есть не только информативные хентайные теги, но и постеры без цензуры (срамотища!)

@Commenop@MrZol, Какие ошибки выдаёт консоль браузера? Иногда API шики нас подводит, и поэтому несколько перезагрузок могут помочь.@MrZol@Tristis Oris, Какова скорость интернета? Консоль браузера должна показывать сколько времени заняли API запросы. Они выполняются быстро?@Tristis Oris@Vasych, Некоторое время назад вышло обновление. Кнопка теперь должна корректно работать.@Vasych@Эксцентрик, Как уже ответили, любой userscript менеджер. Однако, у разных менеджеров есть свои отличия/недостатки. Обычно об этом пишут сами разработчики. Выберите тот, который Вам подходит.@Commenop, гм сейчас проблема ушла. Стабильно воспроизводилась на вкл\выкл скрипта.По прямой ссылке открывается после таймера. Через поиск ничего не ищется. Должно?

При этом страница немного ломается:

ibb.co/MDFZQh1H

ibb.co/DgpQ9Ks4

@Commenop, работает! Спасибо большое!@Commenop, это который f12/консоль?GET

shiki.one/animes/855-strawberry-panic

[HTTP/2 404 18ms]

[AdvSrch] Initialized! Shikimori Advanced Search (GraphQL):30:38

[404FIX] 📡 Загрузка данных: anime ID: 855 Shikimori 404 Fix:125:35

[404FIX] 📦 Запрашиваю страницу-донор для получения свежих ассетов (CSRF, CSS, JS)... Shikimori 404 Fix:125:35

[404FIX] /api/topics?forum=news&linked_type=Anime&linked_id=855&limit=30&order=comments_count&order_direction=desc is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

requestFn user-script:http://tampermonkey.net//Shikimori 404 Fix:229

[404FIX] ❌ Ошибка при получении ассетов страницы: /animes/62616-sheng-dan-chuanqi-zhu-gong-de-shaizi is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

getPageAssets user-script:http://tampermonkey.net//Shikimori 404 Fix:375

Кука «» была отклонена как сторонняя. css

[404FIX] /api/animes/855/similar is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

requestFn user-script:http://tampermonkey.net//Shikimori 404 Fix:229

[404FIX] Ошибка при рендере страницы для аниме ID 855: Main GraphQL request failed Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

renderEntityPage user-script:http://tampermonkey.net//Shikimori 404 Fix:2859

[404FIX] getEntityData@user-script:http%3A//tampermonkey.net//Shikimori%20404%20Fix:459:10

Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

renderEntityPage user-script:http://tampermonkey.net//Shikimori 404 Fix:2860

[404FIX] ✅ Страница полностью отрисована за 215.00 мс. Shikimori 404 Fix:125:35

[404FIX] /api/users/whoami is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

requestFn user-script:http://tampermonkey.net//Shikimori 404 Fix:229

[404FIX] Не удалось получить данные пользователя (возможно, не авторизован). /api/users/whoami is not a valid URL. Shikimori 404 Fix:125:35

Скриншот

shiki.one/mangas/129656-watashi-wo-tabetai-hitodenashi

[HTTP/2 404 17ms]

[AdvSrch] Initialized! Shikimori Advanced Search (GraphQL):30:38

[404FIX] 📡 Загрузка данных: manga ID: 129656 Shikimori 404 Fix:125:35

[404FIX] 📦 Запрашиваю страницу-донор для получения свежих ассетов (CSRF, CSS, JS)... Shikimori 404 Fix:125:35

[404FIX] /api/topics?forum=news&linked_type=Manga&linked_id=129656&limit=30&order=comments_count&order_direction=desc is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

requestFn user-script:http://tampermonkey.net//Shikimori 404 Fix:229

[404FIX] ❌ Ошибка при получении ассетов страницы: /animes/62616-sheng-dan-chuanqi-zhu-gong-de-shaizi is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

getPageAssets user-script:http://tampermonkey.net//Shikimori 404 Fix:375

[404FIX] /api/mangas/129656/similar is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

requestFn user-script:http://tampermonkey.net//Shikimori 404 Fix:229

[404FIX] Ошибка при рендере страницы для аниме ID 129656: Main GraphQL request failed Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

renderEntityPage user-script:http://tampermonkey.net//Shikimori 404 Fix:2859

[404FIX] getEntityData@user-script:http%3A//tampermonkey.net//Shikimori%20404%20Fix:459:10

Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

renderEntityPage user-script:http://tampermonkey.net//Shikimori 404 Fix:2860

[404FIX] ✅ Страница полностью отрисована за 215.00 мс. Shikimori 404 Fix:125:35

[404FIX] /api/users/whoami is not a valid URL. Shikimori 404 Fix:128:37

error user-script:http://tampermonkey.net//Shikimori 404 Fix:128

requestFn user-script:http://tampermonkey.net//Shikimori 404 Fix:229

[404FIX] Не удалось получить данные пользователя (возможно, не авторизован). /api/users/whoami is not a valid URL.